Oui : divulguer les 4 derniers chiffres de votre carte peut créer une brèche exploitable par des fraudeurs, surtout si d’autres données personnelles ont déjà fuité.

Pierre Durand, conseiller en placements sécurisés, observe que cet élément numérique, souvent demandé pendant un appel ou une commande, joue un rôle de vérification mais devient dangereux quand il s’assemble à d’autres informations. Les banques proposent des contrôles complémentaires, mais les escrocs multiplient les stratagèmes en 2025. Cet article décrit les risques concrets, les techniques de fraude observées récemment, et fournit des gestes simples à appliquer immédiatement. Vous y trouverez des exemples vécus, des tableaux récapitulatifs et des ressources pratiques pour vérifier les pratiques des acteurs comme BNP Paribas, Crédit Agricole, Société Générale, La Banque Postale, Boursorama, Fortuneo, LCL, Hello bank! et CIC. Si la prudence vous guide, vous réduisez substantiellement le risque de préjudice financier.

Sommaire

ToggleDonner les 4 derniers chiffres : que signifient-ils et pourquoi ils importent

Les quatre derniers chiffres semblent anodins mais portent une valeur d’authentification. Ils servent dans de très nombreux cas comme moyen rapide pour confirmer l’existence d’une carte liée à un compte.

La structure d’une carte bancaire n’est pas aléatoire. Chaque suite de chiffres encode l’émetteur, le type de carte et une séquence liée au compte. Les quatre derniers chiffres sont souvent utilisés pour correspondre à une carte référencée dans un dossier client.

- 🔎 Vérification rapide : demander les 4 chiffres évite un flux long lors d’un appel.

- 📞 Authentification téléphonique : utilisé par des services clients pour confirmer un titulaire.

- 🧾 Référence comptable : visible sur certains relevés ou factures.

Ce qui paraît pratique contient un risque quand d’autres données circulent. Si un fraudeur possède votre nom et adresse, ces quatre chiffres deviennent une pièce du puzzle permettant d’effectuer des attaques sociales plus convaincantes.

| Usage courant | Risque principal |

|---|---|

| Confirmation commande par téléphone | ✅ Peut légitimer l’appel — 🔥 facilite l’usurpation |

| Vérification sur compte client | ✅ Rapide pour l’agent — 🔥 combine avec fuite d’adresse |

Exemple concret : Pierre Durand rapporte un cas où un abonné d’une mutuelle a communiqué ses quatre derniers chiffres après un appel prétendument du service facturation. Le fraudeur connaissait déjà le numéro client et la date de naissance, et la simple concordance des quatre chiffres a suffi à déclencher un changement d’email sur le dossier.

- ⚠️ Risque combinatoire : les 4 chiffres seuls ne permettent pas de payer en ligne, mais ils renforcent la crédibilité d’une demande frauduleuse.

- 🛡️ Contre-mesure : demandez une preuve formelle de l’interlocuteur avant tout renseignement.

En résumé, ces chiffres sont une clé partielle et non une clé maîtresse ; traitez-les toutefois comme une donnée sensible qui, associée à d’autres, augmente nettement le risque.

Insight : considérez les quatre chiffres comme un élément d’authentification secondaire, à n’échanger qu’après vérification stricte de l’identité de l’interlocuteur.

Techniques de fraude qui exploitent les 4 derniers chiffres en 2025

Les fraudeurs adaptent leurs méthodes chaque année; en 2025, la sophistication croît mais les fondamentaux restent inchangés.

Les vecteurs principaux combinent ingénierie sociale et données préalablement collectées. Les quatre derniers chiffres servent de preuve factice pour convaincre la victime ou un agent humain.

- 🎣 Phishing ciblé : faux emails ou SMS demandant confirmation des 4 chiffres pour « vérifier une commande ».

- 📠 Vishing : appel où le fraudeur se fait passer pour la banque et cite des informations partielles pour gagner la confiance.

- 💳 Skimming : capture électronique des données lors d’un retrait; ultérieurement, les 4 chiffres aident à reconstituer des profils.

| Technique | Mode d’action | Emoji |

|---|---|---|

| Phishing | Emails redirigeant vers un site factice demandant confirmation | 🎣 |

| Vishing | Appel téléphonique avec pression temporelle | 📞 |

Cas pratique : un fraudeur en 2025 a exploité une fuite de données d’un site de e‑commerce. Il connaissait nom, commande et adresse. En demandant les quatre derniers chiffres par téléphone, il a persuadé un conseiller d’émettre un remboursement vers une carte contrôlée par le fraudeur.

Chiffres et tendances : la mutualisation des bases de données volées augmente la précision des attaques. Un fichier contenant email + nom + adresse + quatre chiffres suffit souvent à lancer une attaque sociale efficace. Données chiffrées exactes non publiques; tendance observée en 2024–2025 par cabinets spécialisés.

- 🔐 Contre-mesure technique : utilisez des bloqueurs de phishing et activez l’authentification à deux facteurs.

- 🧰 Contre-mesure humaine : entraînez-vous à détecter l’urgence artificielle et vérifiez via un rappel sur le numéro officiel.

En conclusion, les quatre chiffres servent d’appât dans des attaques complexes; la lutte combine vigilance personnelle et protections techniques.

Insight : refuser systématiquement de confirmer les quatre chiffres par email et rappeler le numéro officiel réduit fortement la réussite des attaques.

Comment les banques s’en servent pour authentifier et quelles limites existent

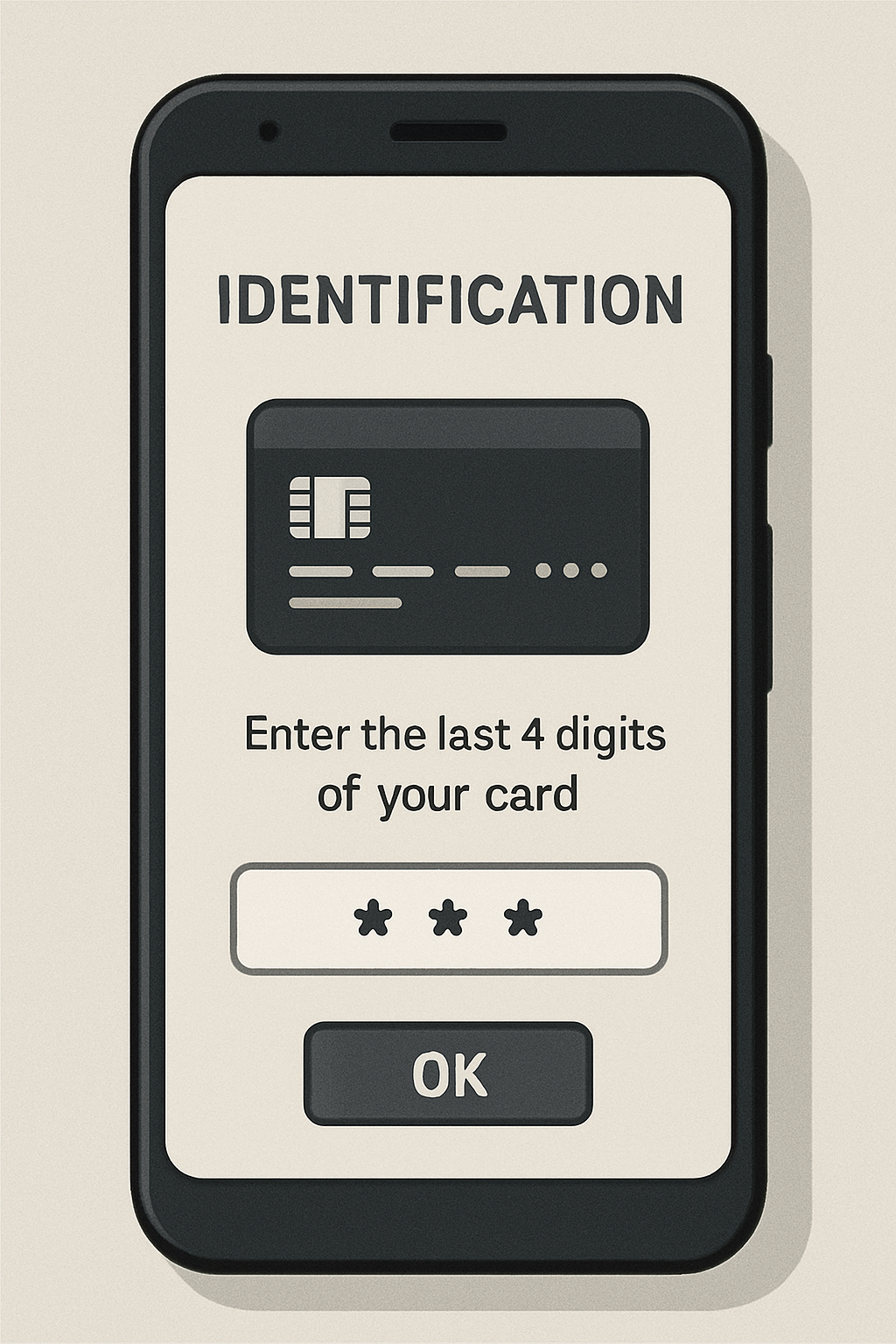

Les établissements financiers s’appuient souvent sur une suite de facteurs pour authentifier un client; les quatre derniers chiffres participent à cet ensemble, mais ne constituent jamais l’unique critère.

Banques traditionnelles et néobanques diffèrent dans leurs process. BNP Paribas ou Crédit Agricole maintiennent des procédures multi‑étapes pour des opérations sensibles. Les acteurs en ligne comme Boursorama ou Fortuneo combinent souvent un code envoyé par SMS et la biométrie.

- 🏦 Banques historiques : procédures internes, vérification manuelle, suspicion lors d’irrégularités.

- 🌐 Banques en ligne : authentification forte, notifications immédiates, cartes virtuelles.

- 🏤 La Banque Postale et LCL appliquent des règles strictes lors des changements de coordonnées.

| Banque | Pratique courante | Remarque |

|---|---|---|

| Crédit Agricole | Vérifs multi‑facteurs pour opérations sensibles | 🔐 |

| Boursorama | Cartes virtuelles et alertes temps réel | ⚡ |

Exemple d’usage : un conseiller de Société Générale peut demander les quatre chiffres pour retrouver un paiement sur un dossier. Toutefois, avant toute opération, la banque exige souvent l’envoi d’un code via l’application ou SMS.

Limites et tensions : parfois, un processus humain cède face à la pression — l’agent accepte la concordance des quatre chiffres et procède. Les banques forment leurs équipes pour refuser ce type d’authentification unique, mais des exceptions subsistent, surtout sur des services externalisés.

- 📑 Bonne pratique : exigez l’envoi d’un code de vérification à votre téléphone et ne répondez pas à un appel qui semble urgent.

- 🔄 Processus : changez vos paramètres de contact directement via l’application de la banque (par ex. Hello bank! ou CIC).

Ressource utile : pour comparer offres et sécurité des banques en ligne, consultez des guides pratiques comme ceux disponibles sur banqueenligne.eu et leurs bilans sur crypto et banques en ligne.

Insight : considérez que les quatre chiffres sont un élément auxiliaire; exigez toujours une seconde vérification contrôlée par vous-même via les canaux officiels.

Scénarios réels et témoignages : quand « seulement 4 chiffres » tourne mal

Pierre Durand raconte plusieurs histoires concrètes qui illustrent comment une simple réponse a entraîné des complications durables.

Cas 1 : Paul reçoit un appel prétendu du service frauduleux de sa banque. L’interlocuteur cite une transaction récente et demande « les 4 derniers chiffres pour vérifier la carte ». Paul répond. La suite : changement d’adresse mail sur le dossier, puis tentatives de virement.

- 🧾 Erreur humaine : Paul n’a pas rappelé le numéro officiel.

- ⏱️ Conséquence : temps perdu pour bloquer le compte et déposer plainte.

| Personne | Situation | Résultat |

|---|---|---|

| Paul | Réponse aux 4 chiffres lors d’appel | 🔒 Blocage temporaire, plainte déposée |

| Camille | Skimming en voyage | 💳 Carte clonée, retrait frauduleux |

Cas 2 : Camille en voyage utilise un DAB trafiqué. Le skimmer capte toute la piste magnétique. À son retour, des achats apparaissent. Les quatre chiffres, récupérés ailleurs, ont permis d’identifier la carte cible et d’articuler des attaques sur plusieurs comptes.

- 🌍 Prévention voyage : privilégiez des distributeurs à l’intérieur de banques et surveillez l’apparence du terminal.

- 📲 Suivi : activez les alertes de transaction via l’app de votre établissement, par exemple Fortuneo ou Boursorama.

Cas 3 : Marc utilise une plateforme d’abonnement; il a partagé ses quatre chiffres par écrit sur un formulaire douteux. Les informations ont été recoupées et revendues sur le dark web. Le remède a nécessité des semaines pour rétablir la situation et changer des identifiants.

Le fil rouge de ces récits : la divulgation n’est jamais isolée et se combine souvent avec une faiblesse procédurale ou un acte d’inattention. Les banques peuvent rembourser certaines opérations, mais la réparation d’une usurpation d’identité prend du temps.

- 🔁 Réaction : bloquez la carte immédiatement et signalez à votre conseiller — que ce soit chez BNP Paribas, CIC ou La Banque Postale.

- 📄 Documentez : conservez tous les échanges pour faciliter les démarches.

Insight : chaque incident montre que la chaîne de sécurité a raté à un maillon humain ou technique; votre vigilance reste un maillon essentiel.

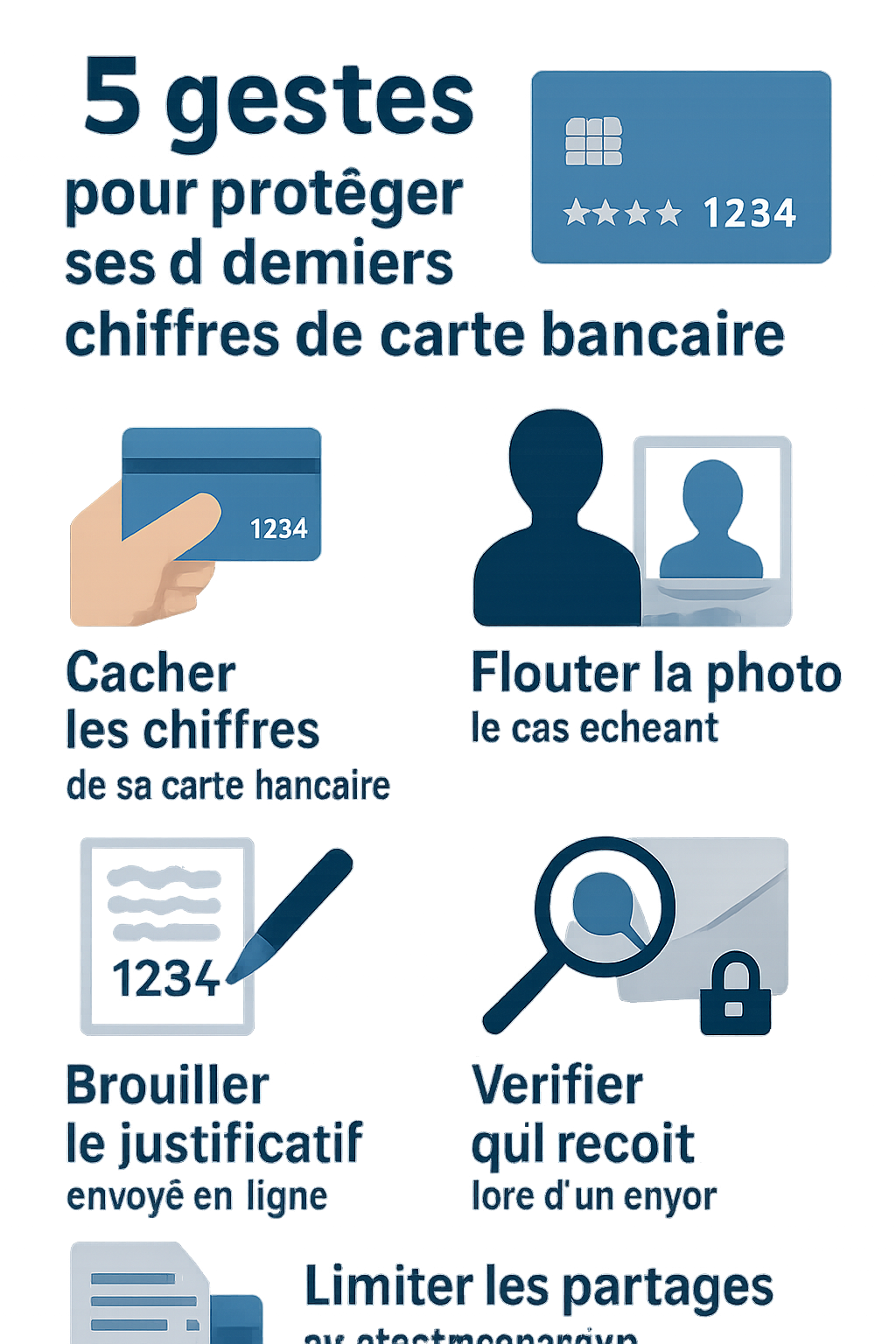

Mesures de prévention immédiates et bonnes pratiques pour protéger vos 4 chiffres

Agissez simplement et méthodiquement : changez d’habitudes avant qu’un incident ne survienne.

Voici une liste d’actions pratiques, classées et faciles à appliquer par toute personne, quel que soit son degré de familiarité avec la technologie.

- 🔒 Ne donnez jamais les 4 chiffres par email ou SMS non sollicité.

- 📞 Rappelez toujours sur le numéro officiel avant de communiquer toute donnée.

- 🧾 Surveillez vos relevés au moins une fois par semaine.

- 💳 Utilisez une carte virtuelle pour les achats en ligne quand c’est possible.

- 🔑 Activez l’authentification forte (2FA) pour votre espace bancaire.

| Action | Effet |

|---|---|

| Carte virtuelle | 🛡️ Protège vos données réelles lors d’achats ponctuels |

| Alertes temps réel | ⚡ Permet de détecter une transaction frauduleuse immédiatement |

Ressources pratiques : générer une carte virtuelle, suivre son budget et choisir la meilleure assurance bancaire figurent dans des guides détaillés. Consultez par exemple des articles sur optimisation des finances ou assurance bancaire famille pour des pistes opérationnelles.

Pour les paiements récurrents, privilégiez des prestataires reconnus et évitez de transmettre des données sensibles par écrit. Si vous gérez des placements ou comptes chez des acteurs comme Hello bank! ou Fortuneo, assurez‑vous que la connexion est bien HTTPS et que la banque affiche un certificat à jour.

- 🧪 Test simple : envoyez un email test à vous‑même pour vérifier l’authenticité d’un contact vendeur.

- 📚 Formation : suivez une courte formation anti‑phishing, souvent gratuite.

Insight : la prévention repose sur des gestes répétables et simples; transformez-les en réflexes quotidiens.

Que faire si les 4 derniers chiffres ont déjà fuité : étapes immédiates et suivi

Réagir vite diminue l’impact : bloquez, informez, documentez et suivez.

Étapes concrètes à suivre immédiatement si vous pensez que vos 4 derniers chiffres ont été transmis à un tiers malveillant.

- 📞 Appelez votre banque pour signaler et demander le blocage préventif de la carte.

- 🔍 Vérifiez vos relevés sur 30–90 jours pour repérer toutes opérations suspectes.

- 📝 Déposez plainte auprès des autorités si une fraude apparaît.

- 🔁 Changez identifiants et activez 2FA sur tous les comptes liés.

| Étape | Durée recommandée |

|---|---|

| Blocage carte | ⏳ Immédiat |

| Surveillance relevés | 🗓️ 30–90 jours |

Contactez directement votre agence, que ce soit à BNP Paribas, Crédit Agricole ou une autre, et demandez une confirmation écrite de la mise sous surveillance. Signalez aussi l’incident à la plateforme officielle de signalement des escroqueries si disponible dans votre pays.

Cas pratique : Marc a bloqué sa carte dans la demi‑heure, mais plusieurs prélèvements ont été tentés. Sa banque a contesté et obtenu un remboursement partiel. L’affaire a été résolue en trois semaines, avec conservation des échanges par Marc qui facilita la procédure.

- 📁 Conservez preuves : captures d’écran, emails, heures d’appels.

- 👥 Alertez votre entourage si vos contacts risquent aussi d’être visés.

Insight : la clé est la rapidité et la documentation; agissez dans l’heure et gardez traces de tout échange.

Responsabilité juridique et rôle des banques en 2025

Les banques ont des obligations claires, mais la responsabilité dépend du cas et des mesures prises par le client.

En Europe, le cadre réglementaire tel que PSD2 et le RGPD encadrent la protection des données et la responsabilité. En 2025, les banques doivent prouver qu’elles ont fourni des moyens raisonnables de sécurité et d’authentification.

- 📜 Obligation de sécurité pour la banque

- ⚖️ Devoir de vigilance pour le client

- 🧾 Procédures de recours : contestation, médiation, dépôt de plainte

| Acteur | Responsabilité |

|---|---|

| Banque | 🔍 Fournir authentifications fortes et procédures de secours |

| Client | 🛡️ Garder secret ses codes et signaler rapidement |

Pratique judiciaire : si vous pouvez prouver une négligence de l’établissement (par ex. divulgation de données clientèles non protégées), la banque peut être tenue partiellement responsable. Cependant, si le client a communiqué des codes par négligence, la décision peut pencher différemment.

Conseil Pierre Durand : conservez toutes les correspondances et exigez un numéro de dossier lors d’un signalement. Les grands réseaux comme Société Générale, LCL et CIC proposent une médiation interne avant d’aller au tribunal.

- 📞 Demandez un contact officiel et un numéro de dossier lors de chaque signalement.

- 🧾 Conservez preuves pour faciliter un éventuel recours juridique.

Insight : les banques ont des devoirs, mais votre réactivité et votre documentation font souvent la différence dans l’attribution de la responsabilité.

Technologies et innovations pour protéger vos données bancaires

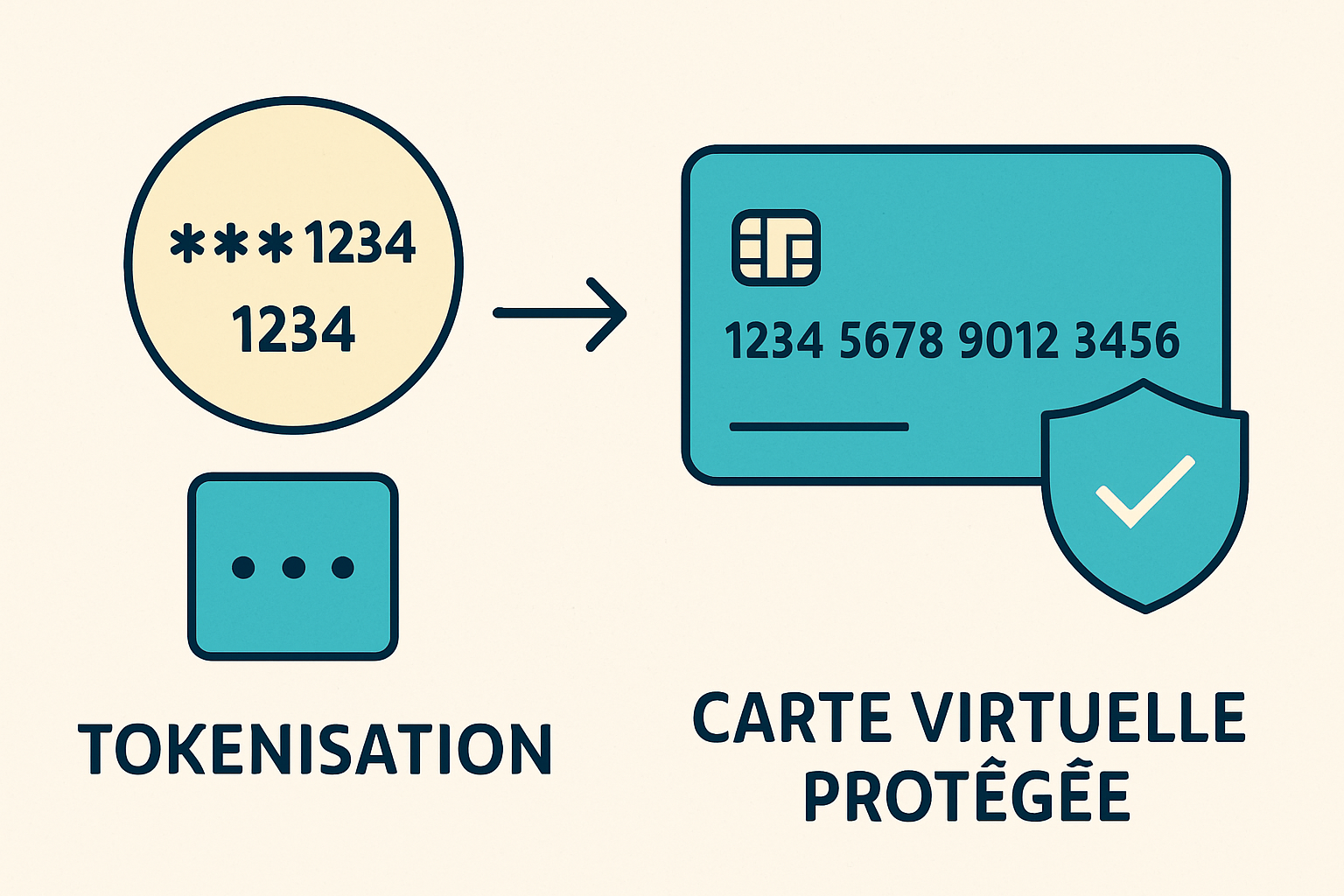

Les solutions techniques évoluent : tokenisation, cartes virtuelles et certificats de confiance améliorent la sécurité des paiements.

La tokenisation remplace les numéros de carte par des jetons uniques utilisé pour une transaction donnée. Les cartes virtuelles et le cryptogramme dynamique réduisent grandement l’impact d’une fuite des quatre derniers chiffres.

- 🔁 Tokenisation : remplace le numéro réel par un identifiant temporaire.

- 💳 Carte virtuelle : numéro unique pour un marchand ou une durée limitée.

- 🔐 Cryptogramme dynamique : code CVV qui change périodiquement.

| Technologie | Bénéfice |

|---|---|

| Tokenisation | 🔒 Limite l’exposition du numéro réel |

| Carte virtuelle | 🛡️ Utilisation ponctuelle sans révéler la carte principale |

Pour les investisseurs ou détenteurs de crypto, la sécurisation des clés et l’usage de banques proposant des garde‑fous sont essentiels. Consultez des ressources comme securisation-crypto-banque-en-ligne et certificate-networthiness-2025 pour des comparatifs techniques.

Certaines banques en ligne et applications proposent des options avancées : verrouillage géographique des cartes, plafonds dynamiques et notifications ultrarapides. Ces fonctions sont disponibles chez plusieurs acteurs majeurs et méritent d’être activées.

- 🛰️ Verrouillage géographique : limite les paiements à certains pays.

- ⏱️ Plafonds dynamiques : réduisent le montant maximal autorisé sans autorisation supplémentaire.

Insight : combinez technologies (tokenisation, cartes virtuelles) et bonnes pratiques humaines pour obtenir une protection proche de l’impénétrabilité.