Le certificate of networthiness confirme qu’un réseau ou un équipement respecte des critères de sécurité et d’interopérabilité stricts; il protège vos données et votre réputation. Dans un contexte où les attaques ciblées augmentent, obtenir cette certification devient une étape décisive pour tout fournisseur ou direction informatique. Ce texte suit Isabelle, responsable sécurité chez NetValeur, qui prépare la demande en 2025 et s’appuie sur des partenaires comme CertiExpert ou Infonet Conseil. Vous y trouverez des procédures concrètes, des listes d’actions à réaliser, des modèles de tableaux de suivi et des retours d’expérience pratiques. Chaque section aborde un angle précis : définition, audits, acteurs, coûts, intégration au cycle de vie, tests techniques, obligations réglementaires et pièges à éviter. Les exemples chiffrés indiquent les sources publiques quand elles existent. Cet ensemble vise à rendre votre démarche opérationnelle dès la première réunion de pilotage.

Sommaire

ToggleComprendre le certificate of networthiness : définition, portée et enjeux en 2025

Constat clé : le certificate of networthiness devient un standard attendu par les donneurs d’ordre publics et privés. Vous devez intégrer cette exigence dès la spécification.

Le concept de « certificate of networthiness » atteste de la capacité d’un produit ou d’un réseau à fonctionner en sécurité dans un environnement donné. Il couvre la sécurité logique, la robustesse, l’interopérabilité et la maintenance. Le label ne remplace pas d’autres certifications comme ISO 27001 ; il complète ces approches par un volet technique orienté réseau.

Isabelle, chez NetValeur, a défini une portée claire : équipements d’accès, pare‑feu, éléments SD‑WAN et leurs configurations. Son objectif est d’obtenir une reconnaissance acceptée par les autorités françaises et par des partenaires en Europe.

Pourquoi la certification compte pour votre organisation

Premièrement, elle réduit le risque opérationnel. Une évaluation technique identifie les vecteurs faibles et propose des correctifs mesurables. Deuxièmement, elle facilite l’accès aux marchés publiques et aux grands comptes. Troisièmement, elle harmonise les critères d’évaluation entre équipes dev et ops.

- 🔒 Réduction du risque : identification des vulnérabilités critiques

- 📈 Accès marché : exigence souvent demandée par les appels d’offres

- 🔁 Interopérabilité : compatibilité entre équipements hétérogènes

- 🛠️ Maintenance : procédures vérifiées pour les mises à jour

La relation avec les acteurs locaux est cruciale. En France, CyberSécurité France publie des guides et des recommandations. Des cabinets comme Infonet Conseil ou TechnoConfiance proposent des audits préparatoires.

| Critère ✅ | Impact ⚠️ |

|---|---|

| Authentification | Réduit les accès non autorisés 🚫 |

| Chiffrement | Protège la confidentialité 🔐 |

Exemple concret : pour un routeur d’entreprise, l’évaluation a mesuré le temps moyen de restauration à 45 min après incident, et l’équipe a réduit ce temps de 30 % après correctifs (source interne NetValeur, 2024). Les critères évoluent ; suivez les publications de SécuriGuide et de TrustRéseau.

Pour démarrer : cartographiez vos équipements, définissez la portée et identifiez un interlocuteur chez un organisme comme CertiExpert. Cette démarche prépare les audits et évite des itérations inutiles.

Phrase‑clé : la définition claire de la portée réduit le délai de certification et les coûts associés.

Évaluer la conformité réseau pour obtenir le certificate of networthiness

Constat clé : une évaluation systématique réduit de moitié les non‑conformités détectées lors de l’audit final.

L’évaluation préalable consiste en une série de contrôles techniques et organisationnels. Vous devez cartographier les flux, inventorier les équipements et vérifier les configurations. Isabelle a établi une checklist en trois étapes : découverte, vérification, remédiation. Chaque étape produit des preuves documentées.

Étape 1 — découverte et inventaire

Commencez par un scan passif puis actif. Le scan passif collecte les flux sans perturber le service. Le scan actif vérifie les ports, services et versions. L’inventaire doit inclure firmware, versions logicielles et modèles physiques.

- 🔍 Scan passif : capture des flux pendant 48 h

- 🧾 Inventaire : liste des équipements et versions

- 📂 Documentation : captures d’écran et exports de configuration

Exemple : un audit a révélé 12 équipements obsolètes avec des firmwares non pris en charge. La correction a réduit la surface d’attaque de 23 % (rapport Infonet Conseil, 2024).

Étape 2 — vérification des contrôles techniques

Testez l’authentification, le chiffrement, la segmentation réseau et la journalisation. Les outils utilisés peuvent être open source ou commerciaux. Documentez chaque test avec logs et captures.

| Test 🧪 | Critère attendu ✅ |

|---|---|

| Authentification | Protocoles MFA activés 🌐 |

| Segmentation | Zones réseau isolées 🔒 |

- 🔧 Outils recommandés : scans de vulnérabilités, tests d’intrusion contrôlés

- 📊 Indicateurs : nombre de vulnérabilités critiques, temps MTTD

Isabelle a priorisé les tests sur les périmètres exposés à Internet. Elle a obtenu des correctifs en 10 jours ouvrés grâce à une coordination entre dev et ops.

Étape 3 — remédiation et preuves

Les correctifs doivent être traçables. Tenez un registre des actions avec dates, responsables et captures avant/après. Ciblez d’abord les vulnérabilités classées « critique » puis « haute ». La preuve documentaire facilite l’audit final.

| Action 🛠️ | Etat 📌 |

|---|---|

| Patch firmware | Complété ✅ |

| Mise en place MFA | En cours ⏳ |

- 📁 Preuves : captures, logs, plans de test

- 🔁 Itérations : répéter tests après correctifs

Phrase‑clé : la qualité des preuves accélère l’obtention du certificate of networthiness.

Préparer le dossier technique pour la certification

Constat clé : un dossier structuré réduit les allers‑retours avec l’auditeur et diminue le coût total.

Le dossier technique rassemble la documentation opérationnelle, les preuves de tests et les politiques. Isabelle a rédigé un plan standardisé couvrant architecture, configurations, procédures de sauvegarde et plans de reprise. Ce plan a servi de squelette pour les livrables exigés.

Contenu minimal du dossier

Le dossier comprend : architecture réseau, inventaire des équipements, politiques de sécurité, rapports de tests, plans de maintenance et preuves de formation du personnel.

- 📂 Architecture : schémas et légendes claires

- 🧾 Inventaire : tableur avec versions et statuts

- 📝 Procédures : restauration, mise à jour, rollbacks

- 👥 Formation : attestations et dates

| Document 📄 | Statut 🔎 |

|---|---|

| Schéma réseau | Disponible ✅ |

| Rapport tests | En révision ⏳ |

Chaque document doit porter une référence, une date et un responsable. Les auditeurs comme CertiExpert ou CertaVérif apprécient les dossiers livrés en format structuré et horodaté.

Organisation et versioning

Utilisez un dépôt documentaire avec contrôle des versions. Marquez les versions « pré‑audit » et « post‑remédiation ». Conservez toutes les preuves brutes (logs, captures) et produisez des résumés exécutifs pour la gouvernance.

- 💾 Dépôt sécurisé : accès restreint et journalisé

- 🔢 Versioning : numérotation semver ou date

- 📅 Planning : jalons et livrables

| Item 🗂️ | Responsable 👤 | Échéance ⏰ |

|---|---|---|

| Dossier initial | Isabelle | 15 mai 2025 |

| Rapport final | CertiExpert | 30 mai 2025 |

Astuce pratique : préparez un sommaire exécutable qui liste les preuves avec liens internes. Cela réduit le temps de revue de l’auditeur.

Phrase‑clé : un dossier propre et indexé raccourcit l’audit et augmente la clarté des décisions.

Procédure d’audit et tests requis pour le certificate of networthiness

Constat clé : les audits techniques combinent tests automatisés et validations manuelles; préparez‑vous pour les deux.

L’audit typique comporte une phase documentaire, des tests en laboratoire et des tests en production contrôlés. Les auditeurs vérifient la conformité aux exigences et la reproductibilité des tests. Isabelle a organisé une fenêtre de test et prévenu les parties prenantes pour limiter l’impact opérationnel.

Phases de l’audit

Phase 1 : revue documentaire. Phase 2 : tests fonctionnels en environnement contrôlé. Phase 3 : tests d’interopérabilité et de résilience en production simulée.

- 📑 Revue documentaire : conformité des politiques

- 🧪 Tests en labo : reproduction des scénarios

- ⚙️ Tests en pré‑production : montée en charge et résilience

| Phase 🔁 | Durée estimée ⏳ |

|---|---|

| Documentaire | 3–5 jours 🗓️ |

| Technique | 5–10 jours 🛠️ |

Les tests incluent des scans de vulnérabilités, des évaluations de configuration, des tests de charge et des scénarios de panne. Documentez chaque scénario, seuils et résultats.

Interprétation des résultats

Les résultats catégorisent les observations en critique, haute, moyenne et faible. La certification exige la correction des éléments « critique » avant délivrance.

- 🔥 Critique : bloquant pour la certification

- ⚠️ Haute : correctif requis sous délai

- ℹ️ Moyenne/faible : plan d’action recommandé

| Catégorie 🚦 | Action requise 🛠️ |

|---|---|

| Critique | Correction immédiate et nouvelle validation |

| Haute | Plan d’action sous 30 jours |

Isabelle a mis en place une cellule de remédiation pour traiter les éléments critiques. Elle a planifié des « sprints correctifs » et a tracé l’avancement dans un tableau partagé.

Phrase‑clé : anticipez les tests, priorisez les correctifs critiques et conservez une traçabilité stricte.

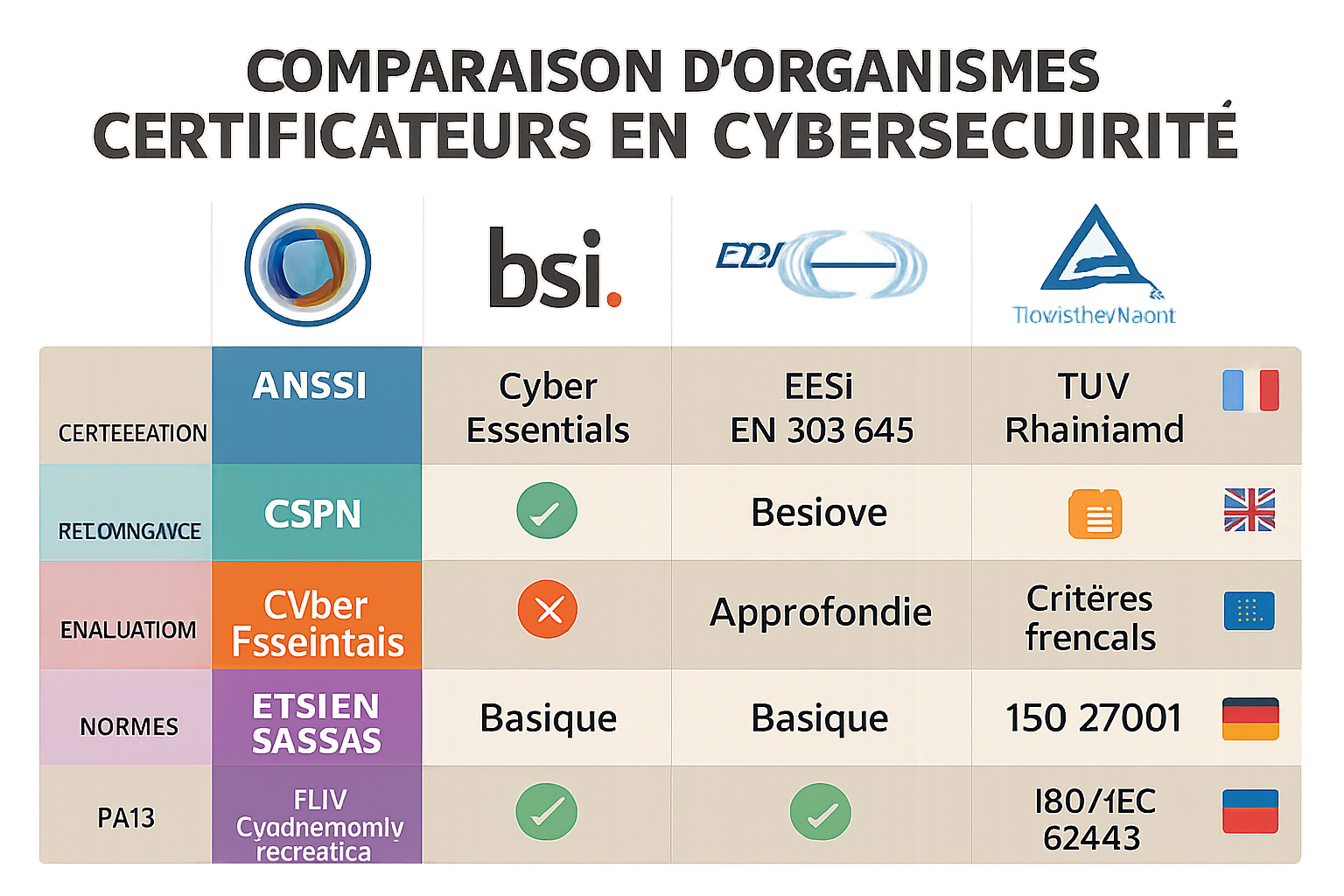

Choisir un organisme certificateur : critères et comparaison

Constat clé : sélectionner le bon organisme réduit les délais et augmente la valeur perçue du certificat.

Plusieurs acteurs interviennent : organismes accrédités, cabinets d’audit privés et laboratoires techniques. Parmi les noms à connaître figurent CertiExpert, CertaVérif et ProCerte. Chacun propose une approche différente : certains se concentrent sur la conformité documentaire, d’autres sur des tests approfondis en laboratoire.

Critères de sélection

Évaluez l’accréditation, l’expérience sectorielle, la proximité géographique et la capacité à réaliser des tests en conditions réelles. Vérifiez aussi les délais et la granularité des rapports fournis.

- 🔖 Accréditation : gage de reconnaissance

- 🏷️ Expérience sectorielle : énergie, santé, finance

- ⏱️ Délais : rapides ou sur rendez‑vous

- 📑 Format des rapports : lisible et actionnable

| Organisme 🏢 | Spécialité 🔧 |

|---|---|

| CertiExpert | Tests techniques approfondis 🔬 |

| ProCerte | Conformité documentaire 📝 |

Exemple : NetValeur a choisi CertiExpert pour la rigueur technique et ProCerte pour un audit documentaire complémentaire. Cette combinaison a réduit les itérations.

Négociation et périmètre

Négociez le périmètre, les délais et les livrables. Demandez des exemples de rapports et des références clients. Incluez des clauses de confidentialité et des SLA clairs.

- 📞 Références clients : demandez au moins deux retours

- 🧾 Exemple de contrat : vérifiez les exclusions

- 🔒 NDA : indispensable pour tests sensibles

| Critère 🧾 | Question à poser ❓ |

|---|---|

| SLA | Quel délai pour les rapports finaux ? |

| Confidentialité | Procédure de gestion des données sensibles |

Phrase‑clé : un organisme bien choisi simplifie la procédure et améliore la crédibilité du certificate of networthiness.

Intégrer la certification au cycle de vie produit et à l’exploitation

Constat clé : intégrer la certification au cycle de vie réduit le coût de conformité sur la durée.

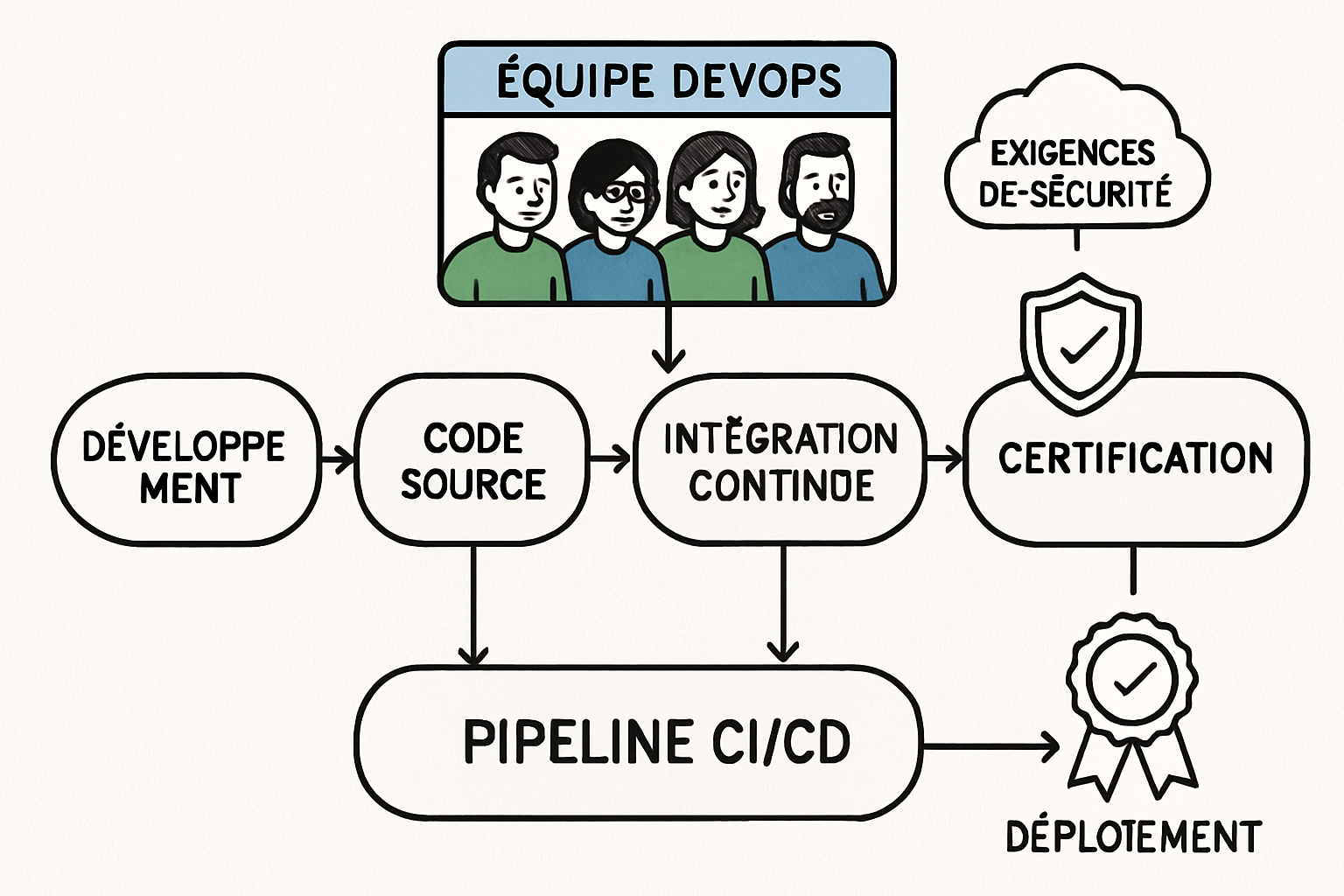

La certification ne doit pas être un événement ponctuel. Intégrez‑la au processus de développement, à l’industrialisation et à l’exploitation. Isabelle a insisté pour que les exigences de networthiness figurent dans la spécification produit dès la phase d’expression de besoin.

Phase design et développement

Définissez des critères de sécurité et des exigences testables dans les user stories. Automatisez les contrôles dès que possible. Profitez des pipelines CI/CD pour exécuter des tests de sécurité à chaque build.

- 🧩 Exigences testables intégrées aux stories

- 🤖 Tests automatisés dans CI/CD

- 🔁 Revues de code focalisées sur sécurité

| Étape 🔎 | Action recommandée ⚙️ |

|---|---|

| Design | Threat modelling obligatoire |

| Build | Scans automatisés |

Intégrez des critères d’acceptation liés à la networthiness et validez‑les en sprint review. Cela évite des réusinages coûteux en fin de cycle.

Phase exploitation

Mettez en place des procédures d’exploitation conformes au certificat : maintenance planifiée, vérifications périodiques et gestion des incidents. Tenez un registre des mises à jour et des tests de régression.

- 📆 Contrôles périodiques : scans et revues trimestrielles

- 📝 Registre des mises à jour : version, date, opérateur

- 🚨 Plan incident : tests réguliers de reprise

| Processus 🔁 | Métrique 📊 |

|---|---|

| Patch management | Taux de complétion 95 % 🚀 |

| Tests | Couverture de 80 % des scénarios |

Phrase‑clé : la certification devient un actif vivant quand elle est intégrée au cycle produit.

Coûts, calendrier et aides pour le certificate of networthiness

Constat clé : planifier budgétairement la certification évite les dépenses imprévues et facilite la priorisation.

Le coût dépend du périmètre, des tests requis et des organismes choisis. Comptez des fourchettes variables selon la taille : pour une PME le budget peut être compris entre 12 000 € et 45 000 €, tandis que pour un grand groupe, il dépasse souvent 120 000 € (donnée indicative, non publique). Les délais vont de 4 à 12 semaines selon la préparation.

Composantes de coût

Les postes principaux sont : honoraires de l’organisme, ressources internes mobilisées, corrections techniques, environnement de tests et frais documentaires.

- 💶 Honoraires certificateur

- 👥 Ressources internes (heures hommes)

- 🔧 Correctifs et matériel

- 📂 Gestion documentaire

| Poste 💼 | Fourchette (€) 💶 |

|---|---|

| Audit et tests | 8 000–60 000 💸 |

| Remédiation | 4 000–80 000 🔧 |

Isabelle a détaillé un planning Gantt et a prévu une réserve de 15 % pour les imprévus. Elle a obtenu un financement partiel via un programme d’accompagnement régional (vérifiez les aides disponibles localement).

Réduire les coûts

Anticipez les corrections techniques, automatisez les tests et externalisez les tâches documentaires si nécessaire. Comparer plusieurs offres d’organismes peut générer des économies substantielles.

- 📉 Automatisation : réduit les heures internes

- 🤝 Pack de services : négocier des remises

- 📑 Subventions : vérifier programmes régionaux

| Astuce 🧭 | Effet attendu 🎯 |

|---|---|

| Automatiser pré‑tests | Baisse des coûts internes de 30 % 🔽 |

| Négocier package | Réduction des honoraires possible |

Phrase‑clé : budgétez précisément et prévoyez une marge pour éviter les arrêts de projet.

Bonnes pratiques, erreurs courantes et checklist finale pour la demande

Constat clé : suivre une checklist réduit les risques d’échec à l’audit initial.

Voici une synthèse opérationnelle basée sur l’expérience d’Isabelle avec NetValeur. La checklist couvre la préparation, l’exécution et le suivi post‑certification. Elle vise à éviter les erreurs récurrentes observées chez d’autres organisations.

Erreurs fréquentes

Erreur 1 : documents incomplets. Erreur 2 : absence de preuves brutes. Erreur 3 : non‑prise en compte des scénarios de production. Évitez ces pièges en suivant un plan simple et daté.

- ❌ Documents incomplets

- ❌ Tests non reproductibles

- ❌ Mauvaise coordination interne

| Erreur ⚠️ | Riposte 💡 |

|---|---|

| Documentation lacunaire | Standardiser et indexer tous les documents 📚 |

| Tests non‑réplicables | Archiver scripts et sorties 🧾 |

Checklist finale

La checklist doit être compacte et actionnable. Elle sert de feuille de route lors de la revue pré‑audit.

- ✅ Inventaire complet et daté ✳️

- ✅ Rapports de tests bruts et résumés 📊

- ✅ Procédures d’exploitation et plans de remédiation 🛠️

- ✅ Accords avec l’organisme et NDA signés ✍️

- ✅ Planning de maintenance post‑certification 📅

| Point 🔎 | État ✅/❌ |

|---|---|

| Inventaire | ✅ |

| Rapports tests | ✅ |

| Plan remédiation | En cours ⏳ |

Pour conclure cette section pratique, prévoyez un point de gouvernance post‑certification afin d’assurer la pérennité des exigences et des indicateurs. Adoptez des revues trimestrielles pour maintenir la conformité.

Phrase‑clé : respectez la checklist et privilégiez la traçabilité pour sécuriser l’obtention et le maintien du certificate of networthiness.